Попасть в сети

«Ъ» спросил ведущих российских экспертов, чего в сети стоит бояться и как защитить личную информацию

Фото: Олег Харсеев, Коммерсантъ

Кому вообще может быть интересна личная информация пользователей интернета?

Алексей Лукацкий, консультант по безопасности компании Cisco Systems:

Все зависит от личности конкретного человека и целей, преследуемых «Большим братом». Если бы речь шла о криминалитете, то личная информация в виде сведений об имущественном положении, дне выдачи и сумме зарплаты, взятых кредитах, названной по телефону «девичьей фамилии матери», может быть очень даже интересна в краткосрочной перспективе для ограбления или совершения мошеннических действий. Если же рассматривать государственного «Большого брата», то его могут интересовать граждане, замешанные или подозреваемые в экстремистской или террористической деятельности, или просто участники оппозиции, за которой нужен «глаз да глаз». Чувствительная информация, разглашения которой гражданин не хотел бы (особенно если он личность публичная и известная), может стать предметом торга или шантажа в будущем.

Андрей Солдатов, главный редактор портала Agentura.ru:

Личная информация, которая включает не только переписку или содержание телефонных переговоров, но и ваше местонахождение в тот или иной момент времени (геолокация), список контактов и друзей в социальных сетях, участие в группах в соцсетях, все это интересно, например, спецслужбам и правоохранительным органам. У соответствующих российских структур для сбора подобной информации есть СОРМ — Система технических средств для обеспечения функций оперативно-розыскных мероприятий. Вдобавок к СОРМ почти все они обзаводятся сейчас программами мониторинга социальных сетей, включая даже Следственный Комитет.

Подобная информация интересная и коммерческим структурам - рекламным компаниям, которым удобно предлагать вам товар как можно ближе к вашему привычному маршруту и соответствующий вашим вкусам. Интересуются ею и страховые компании, чтобы рассчитывать стоимость той же медицинской страховки исходя из вашего образа жизни. И, разумеется, она представляет интерес для преступников, которым пригодится ваш график отпусков, который можно выяснить по вашей активности в Facebook.

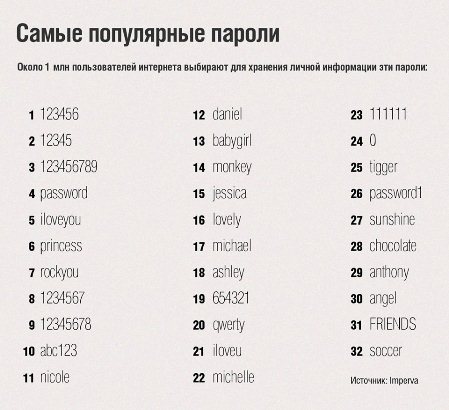

Вся эта информация также интересна тем, кто хотел бы взломать ваш почтовый ящик. Не секрет, что большинство почтовых ящиков в сети взламывается не с помощью хакерских средств, а с помощью «фишинга» и «социальной инженерии» — то есть подбора пароля и обмана жертвы, что происходит намного эффективней, если использовать против вас сведения, известные из соцсетей.

Сергей Никитин, заместитель руководителя Лаборатории компьютерной криминалистики компании Group-IB:

Основная проблема личных данных в интернете заключается в том, что зачастую невозможно предположить, как эти данные могут обернуться против вас. Вы фотографируете свой новый авто в инстаграм, а по координатам, сохраненным в метаданных фотографии, автоугонщики узнают с точностью до метров, где он припаркован. Если у вас один и тот же ник на различных ресурсах – социальные сети, дневники, форумы, чаты, то можно отследить практически всю сферу ваших интересов. Вряд ли крупный работодатель возьмет на работу человека, который активно общается на сайте любителей запрещенных веществ. Даже банальные вещи – секретный вопрос к восстановлению паролей к почтовому ящику — это девичья фамилия вашей матери. А ваша мама у вас в друзьях в социальной сети, и она указала свою девичью фамилию. Еще один пример – вы продаете авто «без аварий», а по вашему почтовому адресу и нику вас находят на форуме этой марки авто, где вы выкладываете фото ДТП, произошедшего с вами.

Вся информация, которую вы публикуете в сети:

1. Остается там навсегда.

2. Может быть найдена и проанализирована кем угодно.

3. Может быть использована против вас. Соответственно, для того, чтобы обезопасить себя, относитесь к публикуемой вами информации как к той, которая будет известна совершенно посторонним людям.

Как защитить личную информацию в сети?

Алексей Лукацкий, консультант по безопасности компании Cisco Systems:

У Facebook справа сверху существует специальный значок «замочка», а также специальные вкладки Privacy и Security в меню настроек учетной записи. В них можно установить уровень доступа к персональным данным пользователя этой социальной сети.

У Facebook справа сверху существует специальный значок «замочка», а также специальные вкладки Privacy и Security в меню настроек учетной записи. В них можно установить уровень доступа к персональным данным пользователя этой социальной сети.

В «Одноклассниках» возможности по настройке своей конфиденциальности гораздо слабее, но они есть. Получить к ним доступ можно в меню «изменить настройка – настройки публичности».

В «Одноклассниках» возможности по настройке своей конфиденциальности гораздо слабее, но они есть. Получить к ним доступ можно в меню «изменить настройка – настройки публичности».

Учитывая характер активности пользователя в Twitter, настроек конфиденциальности в нем также немного – он позволяет из меню «Настройки – Учетная запись» не показывать свое местоположение и закрыть доступ к твитам посторонним.

Учитывая характер активности пользователя в Twitter, настроек конфиденциальности в нем также немного – он позволяет из меню «Настройки – Учетная запись» не показывать свое местоположение и закрыть доступ к твитам посторонним.

Социальная сеть «ВКонтакте» обладает схожим функционалом, но неоднократно публиковались сведения о том, что система защиты этой социальной сети реализована не очень хорошо и достаточно легко обходится, что дает возможность получить доступ к информации, которой пользователь не хотел бы делиться с общественностью, например, личными фотографиями.

Социальная сеть «ВКонтакте» обладает схожим функционалом, но неоднократно публиковались сведения о том, что система защиты этой социальной сети реализована не очень хорошо и достаточно легко обходится, что дает возможность получить доступ к информации, которой пользователь не хотел бы делиться с общественностью, например, личными фотографиями.

В Skype, в меню «Skype - Безопасность» также существует набор настроек, которые позволяют ограничить список лиц, которые могут вам звонить, а также ряд дополнительных настроек, которые могут скрыть ваше присутствие в сети и помочь управлять способами взаимодействия с другими пользователями.

В Skype, в меню «Skype - Безопасность» также существует набор настроек, которые позволяют ограничить список лиц, которые могут вам звонить, а также ряд дополнительных настроек, которые могут скрыть ваше присутствие в сети и помочь управлять способами взаимодействия с другими пользователями.

Защита электронной почты сильно зависит от способа работы с почтой. Одно дело – работа через почтового клиента на мобильном устройстве или на личном компьютере. Тут возможности по защите достаточно скромны и ограничиваются шифрованием соединения до почтового сервера и проверкой подлинности участников обмена электронной почтой. Доступ к почтовому серверу через Web-интерфейс в браузере позволяет настроить свой почтовый ящик гораздо серьезнее. Тут и ведение списка узлов, с которых доступ к почтовому ящику возможен, и контроль последнего адреса, откуда осуществлялся доступ к почте, и возможность одновременной работы с нескольких устройств.

Защита электронной почты сильно зависит от способа работы с почтой. Одно дело – работа через почтового клиента на мобильном устройстве или на личном компьютере. Тут возможности по защите достаточно скромны и ограничиваются шифрованием соединения до почтового сервера и проверкой подлинности участников обмена электронной почтой. Доступ к почтовому серверу через Web-интерфейс в браузере позволяет настроить свой почтовый ящик гораздо серьезнее. Тут и ведение списка узлов, с которых доступ к почтовому ящику возможен, и контроль последнего адреса, откуда осуществлялся доступ к почте, и возможность одновременной работы с нескольких устройств.

Общей рекомендацией будет правильный выбор пароля и использование дополнительного механизма защиты в виде так называемой двусторонней аутентификации, когда перед осуществлением доступа к какому-либо ресурсу, почтовому ящику или социальной сети, у вас запрашивают не только имя и пароль, но и одноразовый код, который вы можете получить различными способами – по SMS, по телефону, через специальное приложение на смартфоне. Примером такого бесплатного и полезного инструмента является Google Authenticator. Его поддерживают сегодня многие популярные Интернет-ресурсы, например, Facebook.

Андрей Солдатов, главный редактор портала Agentura.ru:

1. Пользоваться почтой, где по умолчанию используется протокол HTTPS - из зарубежных сервисов это Gmail.

2. Не проверять почту и аккаунты в соцсетях в кафе и других местах с публичным WiFi.

3. Пользуясь Skype, комбинировать разговор с текстовым чатом.

4. Для безопасного поиска лучше всего пользоваться Tor, впрочем, есть и другие прокси-системы.

Насколько уязвимы мобильные телефоны и смартфоны как носители в отличие от стационарных компьютеров и ноутбуков? Как уберечь себя от прослушивания разговоров по мобильному телефону?

Алексей Лукацкий, консультант по безопасности компании Cisco Systems:

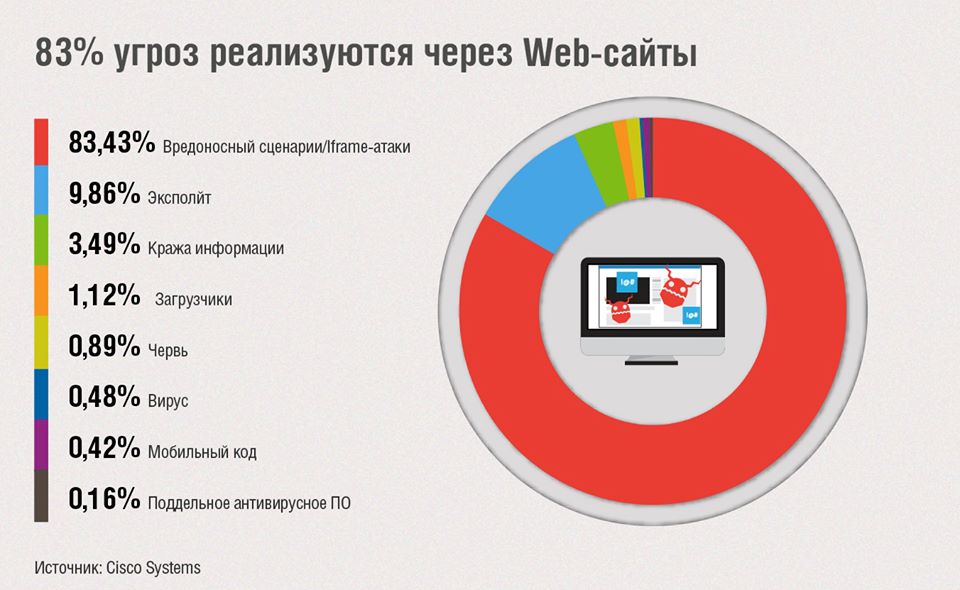

Уязвимо сегодня все. Причем в условиях очень динамичного развития технологий нельзя сказать, что есть какие-то более или менее уязвимые носители или устройства. Это 3–5 лет назад можно было сказать, что смартфоны и планшетники более защищены, т.к. были неинтересны тем, кто занимается не совсем законной деятельностью. Сегодня, в условиях активного распространения любых типов устройств, сказать, что есть панацея от прослушки нельзя. Тем более, что прослушивают обычно не само устройство (это слишком накладно – непросто контролировать десятки миллионов устройств граждан), а канал связи, а точнее ключевые узлы, в которых сходятся потоки информации. Для мобильной связи – это базовые станции, центры управления звонками, SMS-центры. Для электронной почты – это почтовые сервера (mail.ru, yandex.ru, gmail.com и т.д.) или точки выхода в «зарубежный интернет». Для Web-трафика – это магистральные операторы связи, которых не так много в России и они подконтрольны государству. Для Skype ситуация сложнее – напрямую его сложно контролировать российским спецслужбам, если, конечно, не предположить, что они договорились с Microsoft как и ФБР в США.

Защититься от прослушки просто; в теории. Достаточно применять средства шифрования. Но не всегда это возможно. Например, при разговоре по мобильному телефону шифрование мобильной связи (и то несложно взламываемое даже в «домашних условиях» алгоритмом) осуществляется только до ближайшей базовой станции – дальше голосовые данные передаются в открытом виде. Аналогичная ситуация и с мобильным интернетом. При использовании электронной почты шифрование (если оно включено в настройках почтовой программы и поддерживается почтовым сервером) будет также осуществляться только от почтового клиента до сервера. На нем информация будет вряд ли храниться в зашифрованном виде. Интернет-серфинг обычно проходит в незащищенном режиме. Для его защиты необходимо, чтобы сайты поддерживали шифрование и протокол HTTPS, а к браузеру должен быть подключен соответствующий плагин (например, HTTPS Everywhere), который автоматически пытается устанавливать соединение по защищенному от прослушиванию каналу. Правда, это защитит данные только в процессе передачи – история запросов, хранящаяся на сервере, будет доступна при запросе со стороны спецслужб.

Определенную гарантию конфиденциальности можно получить только в одном случае – для защищенных коммуникаций используется специализированное устройство или программа и они шифруют весь трафик от одного абонента/пользователя до другого. Это так называемое абонентское шифрование, которое «накладывается» на существующую сеть. Правда это не самое гибкое и не самое дешевое решение. Пользователи обычно им пренебрегают ввиду его неудобства – ведь защищаться коммуникации будут только с теми абонентами, у которых есть идентичное устройство/программа.

Чем раскрытая Эдвардом Сноуденом система PRISM, разработанная американскими спецслужбами для слежки в интернете, отличается от российской СОРМ? Чьи полномочия и возможности шире?

Андрей Солдатов, главный редактор портала Agentura.ru:

Парадоксально, но PRISM сблизила практику американских спецслужб и российский подход к электронному перехвату. Ключевая разница в подходах (до PRISM) была в том, что в США и Западной Европе сотрудник правоохранительного органа/спецслужбы должен был не только получить ордер, но и показать его оператору.

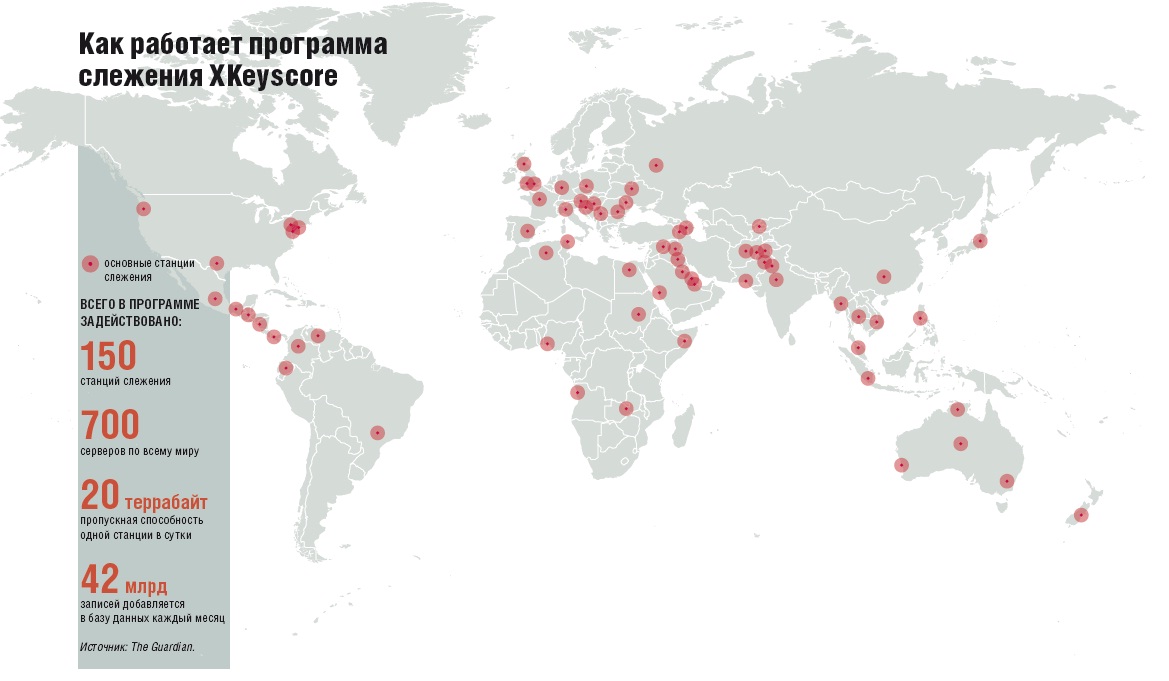

XKeyscore создана в дополнение к PRISM. Она еще более совершенна. В АНБ эту программу называют "инструментом для сбора сведений о почти всем, что пользователь делает в интернете". Такая характеристика содержится в учебной презентации из 32 слайдов о XKeyscore, датированной 25 февраля 2008 года. Этот документ под грифом "совершенно секретно" The Guardian опубликовала на своем сайте.

В России сотрудник ФСБ или МВД должен только получить ордер, но показывать его оператору он не должен. Более того, оператору запрещено требовать этот ордер, так как у него нет допуска к гостайне. Соответственно, в России системы прослушки сделаны как дистанционные системы, когда сотрудник ФСБ сидит в своем кабинете у ПУ СОРМ (пункт управления СОРМ) и вбивает команды, которые дистанционно передаются в систему оператора, а тот об этом ничего не знает.

PRISM построена по похожему принципу, и американские спецслужбы получили теперь возможности, схожие с возможностями ФСБ, за одним важным исключением — в России намного хуже развиты системы обработки больших массивов данных, и российские системы никак не работают с глобальными сервисами, такими как Facebook и Gmail, в силу того, что их серверы находятся на территории США. Именно с этим теперь намерены бороться российские парламентарии (такие как Сергей Железняк), требуя перенести серверы глобальных сервисов в Россию.

Федеральный сервер безопасности

Федеральная служба безопасности (ФСБ) хочет максимально контролировать информацию в интернете. Спецслужбы согласовали проект приказа Минкомсвязи, в соответствии с которым к 1 июля 2014 года все интернет-провайдеры обязаны установить на свои сети оборудование для записи и хранения интернет-трафика на срок не менее 12 часов, причем спецслужбы получат прямой доступ к этим записям. Под контроль, например, попадут телефонные номера, IP-адреса, имена учетных записей и адреса электронной почты пользователей социальных сетей. Операторы связи утверждают, что некоторые положения проекта приказа противоречат Конституции, поскольку предполагают сбор и хранение данных до решения суда. Читайте подробнее

Вы теперь интернетом как будете пользоваться?

Антон Носик, интернет-эксперт, блогер:

— Я уже последние 13 лет исхожу из осознания того, что аппаратура СОРМ установлена у всех операторов связи. Доступ к интернет-данным пользователей у спецслужб и так уже есть. Просто изменится масштаб: если раньше следили через дырку в стене, то теперь к вам в дом для этого проводят оптоволокно. Но следить за всеми пользователями интернета они, конечно, не смогут, ведь нас в интернете 75 млн человек. У них просто нет такого штата. Читайте подробнее

Как за рубежом следят за гражданами в сети

В Великобритании действует Regulation of Investigatory Powers Act, позволяющий спецслужбам тайно получать данные о коммуникациях интернет-пользователей (время, продолжительность, адресы звонков и интернет-переписки, но не содержание). Кроме того, директива Европейского союза 2006 года о сохранении данных обязывает британские и другие европейские телекоммуникационные компании хранить вышеуказанные данные в течение 6-24 месяцев для предотвращения и раскрытия серьезных преступлений (в Британии установлен срок 12 месяцев). Читайте подпробнее