Хакеры запасаются энергией

В России растет количество киберпреступлений, направленных на промышленные объекты и ключевую информационную инфраструктуру (КИИ). В частности, страдают объекты топливно-энергетического комплекса (ТЭК), число атак на которые за последнее время выросло более чем в два раза. Особое внимание к промышленной кибербезопасности обращено в Тюменской области, где в сентябре в рамках крупного нефтегазового форума организована секция, посвященная информационной безопасности предприятий ТЭК.

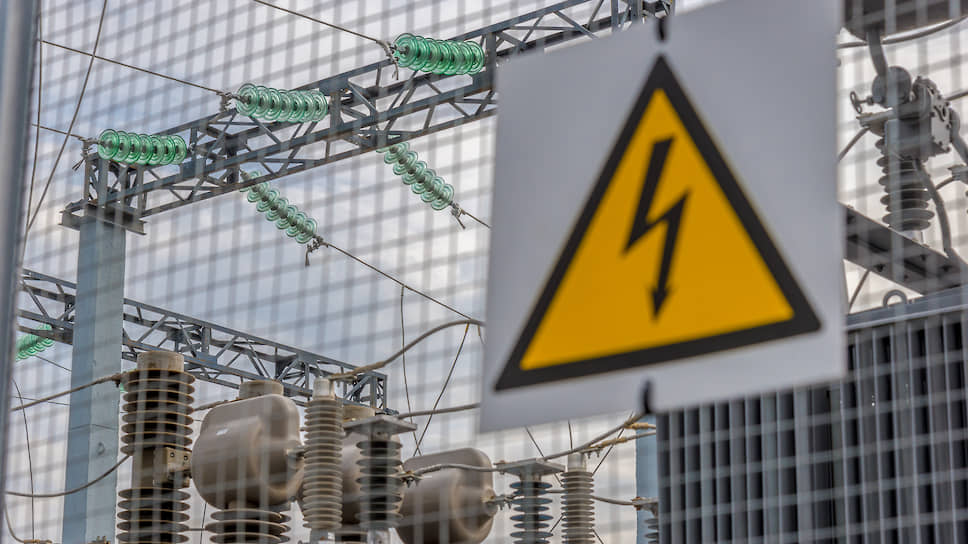

Количество атак на промышленные IT-системы ежегодно растет на 20%

Фото: Евгений Павленко, Коммерсантъ

Количество атак на промышленные IT-системы ежегодно растет на 20%

Фото: Евгений Павленко, Коммерсантъ

Тюменская база

Цифровизация ТЭК была выбрана ключевой темой ТНФ в этом году и даже, как отметил исполнительный директор оргкомитета форума Владимир Илющенко в интервью «Российской газете», «перезрела». «Цифровизация проникла глубоко во все сферы, в том числе — в добывающую. Компании ТЭК не первый год разрабатывают 3D-модели месторождений, наблюдают из космоса за буровыми установками. Мы намерены копнуть глубже — детально исследовать сферы и технологии, к которым применима цифровизация»,— заявил он. По мнению господина Илющенко, самая масштабная дискуссия ожидается на специальной сессии по кибербезопасности. Эта тема на форуме прозвучит впервые. «Ее редко кто поднимает, но время сегодня такое, что нужно быть готовыми противостоять любым угрозам, тем более в такой важной для российской экономики отрасли»,— полагает он.

Действительно, в Тюменской области все больше внимания обращается на кибербезопасность, в частности — промышленную. В прошлом году стало известно о том, что Group-IB, международная компания, специализирующаяся на предотвращении кибератак, открывает представительство в Тюмени. «Сегодня, когда одной из приоритетных задач для нас является формирование в регионе IT-кластера и глубокая цифровизация экономики, вопросы информационной безопасности выходят на первый план»,— заявлял тогда еще временно исполняющий обязанности губернатора Тюменской области Александр Моор. Все стороны соглашения понимали, что специфика региона как одного из крупнейших нефтегазодобывающих кластеров страны выдвигает особые требования к кибербезопасности объектов критической инфраструктуры, которые имеются не только у предприятий ТЭК, но и у телекоммуникационных компаний, промышленности, а также государственных органов. «Мы убеждены в том, что кибербезопасность объектов критической инфраструктуры невозможна без технологии раннего предупреждения киберугроз и сегодня является приоритетом для региона с таким уровнем индустриального развития, как в Тюмени. Обеспечение защиты объектов КИИ повысит инвестиционную привлекательность региона и будет способствовать появлению новых смежных отраслей»,— отмечал глава компании Group-IB Илья Скачков.

Первой инициативой компании в Тюмени стало участие в Тюменском нефтегазовом форуме. Group-IB стала партнером и организатором специализированной секции, посвященной вопросам обеспечения кибербезопасности в нефтегазовом секторе. «Уже на предварительном этапе мы видим большой интерес со стороны участников форума к этой части программы и постараемся совместными усилиями сделать работу этой секции максимально практикоориентированной»,— отмечал заместитель директора департамента инвестиционной политики и поддержки предпринимательства Тюменской области Антон Машуков.

Обнаружение атак

За шесть месяцев 2019 года количество кибератак, устроенных с целью очистки данных и отключения критических инфраструктурных систем, выросло в три раза, следует из отчета IBM X-Force Incident Responseand Intelligence Services (IRIS). Половина всех атак пришлась на производственный, нефтегазовый и образовательный секторы.

Аналогичные данные приводят и другие эксперты. По данным заместителя руководителя Управления ФСТЭК РФ по УрФО Валерия Мельникова, за прошлый год 48% компьютеров на предприятиях были подвержены атакам: 38% атак из этого числа произошло через интернет, причиной 15–20% атак стало использование съемных носителей, и 2% — фишинг.

Согласно статистике Kaspersky ICS CERT, по итогам 2018 года процент компьютеров АСУ, на которых были задетектированы вредоносные объекты, вырос по сравнению с предыдущим годом на 3,2 п.п. и составил 47,2%. В России в течение второго полугодия 2018 года хотя бы один раз вредоносные объекты были задетектированы на 45,3% компьютеров АСУ, что соответствует уровню, который мы наблюдали в первом полугодии (44,7%).

В Group-IB отмечают: количество атак на промышленные IT-системы ежегодно растет на 20%. «Атаки правительственных киберармий происходят уже не с целью сбора разведданных, а для установления контроля над ресурсами политических оппонентов. Целью кампаний все чаще является не только шпионаж, но и получение доступа к критическим системам. На протяжении 2018 года прогосударственные хакерские группы активно атаковали объекты критической инфраструктуры — предприятия ТЭК, ядерного, коммерческого, водного, авиационного и других секторов — с целью саботажа и шпионажа»,— сообщили в пресс-службе компании. По оценкам Group-IB, в топ-3 стран самых активных проправительственных хакерских групп входят Китай, Северная Корея и Иран.

Привлекательная индустрия

Энергетический сектор — одна из индустрий, которая подвергается атакам наиболее часто, отмечает руководитель Kaspersky Industrial Cyber Security Алексей Петухов. «Скорее всего, это обусловлено большой сетевой связностью энергообъектов и тем фактом, что к их системам управления в среднем имеет доступ больше людей, чем на предприятиях других отраслей»,— уверен он.

В «Ростелеком-Solar» фиксируют более чем двукратный рост атак в отраслях ТЭК и энергетики. Причем, речь идет как о массовых, «широковещательных» методах атак, так и о специализированных именно на эти отрасли, уточнил директор центра мониторинга и реагирования на кибератаки «Ростелеком-Solar» Владимир Дрюков. В Group-IB атаки делят на две большие группы: «Вымогатели, цель которых получить доступ к инфраструктуре, парализовать ее, а потом требовать выкуп за восстановление работоспособности; и проправительственные хакерские группы, цель которых — шпионаж, supplychain атаки»,— поясняют в компании. Господин Дрюков уточняет: инфраструктура ТЭК разнородна и может быть скомпрометирована злоумышленниками с самыми разными целями. «Особенно высокие риски несут атаки, в результате которых злоумышленники могут получить доступ к автоматизированным системам управления технологическими процессами (АСУ ТП). В этом случае, если злоумышленники настроены радикально, атака может привести к техногенной аварии и выйти за пределы деятельности компании». Целевые атаки встречаются редко, однако они могут быть сопряжены с экономическими потерями, повреждением оборудования, человеческими жертвами, экологическими последствиями, добавил Алексей Петухов.

В компании PositiveTechnologies поясняют, что атаки с целью легкой монетизации совершают, как правило, «хулиганы». Руководитель отдела аналитики информационной безопасности компании Евгений Гнедин пояснил, что это — «типичный злоумышленник-одиночка, который, как правило, использует готовые инструменты для атак. «Его целью может быть легкий заработок с помощью распространения майнеров или шифровальщиков, а также тщеславие»,— рассуждает он.

Появлению киберрисков способствует повсеместная цифровизация

Фото: Юрий Мартьянов, Коммерсантъ

Появлению киберрисков способствует повсеместная цифровизация

Фото: Юрий Мартьянов, Коммерсантъ

Более серьезный риск несут атаки АРТ-группировок. «Это группа высококвалифицированных хакеров, обладающих знаниями о специфике работы систем и процессов в атакуемых компаниях, обладающих значительным начальным капиталом для атаки,— рассказывает господин Гнедин.— Группировка может спонсироваться заказчиком атаки, что дает возможность выбирать наиболее эффективные методы. Они, как правило, используют собственное ПО в атаках, но готовы купить уязвимости нулевого дня — неустраненные уязвимости — за крупную сумму, если это необходимо». Именно их целью становится получение контроля над технологическими сетями и оборудованием или политический мотив, добавляет эксперт.

Такие группировки, отмечает Евгений Гнедин, могут не наносить никакого ущерба, пока не получат команду от заказчика атаки. «Тогда атака может привести к непоправимым последствиям: авариям на подстанциях, человеческим жертвам среди сотрудников или населения, каскадным отключениям оборудования, разрушению оборудования и так далее. Это может сказаться не только на бизнесе и репутации самой компании, но и на экономике региона или всей страны»,— опасается он.

Алексей Петухов напомнил, что недавно Минэнерго выпустил рекомендации для обеспечения безопасности объектов ТЭК и критической информационной инфраструктуры. Они включают базовые меры защиты — специализированные промышленные антивирусы, «белые» списки запускаемых программ, контроль подключаемых устройств, антишифрование и межсетевое экранирование, обучение сотрудников (существуют тренинговые программы для различных специалистов, например, ИТ, административный персонал, менеджмент), выстраивание процессов информационной безопасности.

Однако ТЭК очень широкая сфера, куда входят предприятия разного размера и разных отраслей, поэтому меры защиты очень индивидуальны, признается эксперт. По его словам, крупные предприятия со сложными технологическими сетями тратят на информационную безопасность минимум сотни миллионов рублей, но часто этого недостаточно. «В холдингах находятся сотни объектов защиты, требуется проанализировать угрозы для них, сформировать решения, внедрить их и эксплуатировать, а часто компании пытаются решить вопросы кибербезопасности “заплатками”»,— полагает господин Петухов. А чтобы система была действительно эффективной, уверен он, нужно обеспечивать автоматизацию процессов информационной безопасности, внедряя сложные системы верхнего уровня, расширяя штат сотрудников и минимальный набор используемых базовых средств защиты. «Это колоссальные затраты, но потенциальный ущерб на крупных предприятиях превышает их в десятки раз»,— отмечает эксперт.

Цена вирусов

Атаки вредоносного ПО в среднем могут стоить организациям $239 млн, полагают аналитики IBM,— в 61 раз выше среднего размера ущерба от утечки данных ($3,92 млн), и потери доступа к 12 тыс. устройств. На реагирование и устранение инцидентов с кибератаками может уйти не менее 512 часов. Вредоносные программы, используемые в этих случаях, могут привести к потере данных, отключению корпоративных устройств, повреждению функций и блокированию систем в обмен на выкуп. Среди распространенных вирусов — NotPetya, Stuxnet, Shamoon и DarkSeoul.

Одна из приоритетных задач Тюменской области — информбезопасность

Фото: Организаторы тюменского нефтегазового форума

Одна из приоритетных задач Тюменской области — информбезопасность

Фото: Организаторы тюменского нефтегазового форума

Вслед за повышением плотности атак на объекты КИИ меняется профиль атак, отмечают в «Ростелеком-Solar». Так, при атаке на банк сначала идет долгое исследование периметра, получение точек присутствия, а дальше — за 2–3 часа быстрая атака, незамаскированная и лобовая, поясняет гендиректор компании Игорь Ляпунов. «В случае атак на объекты КИИ цель злоумышленника — не моментальное действие, а получение точки присутствия, возможности контроля. В большинстве случаев это очень скрытый инструментарий: бесфайловые вирусы, жизнь зловредов в оперативной памяти компьютера, практически без каких-то следов в файловых системах и почти без следов в сети»,— рассказывает Игорь Ляпунов. Это накладывает серьезные ограничения на возможность выявления таких видов атак.

При этом атаки на объекты КИИ, в отличие от простых, относительно дешевых фишинговых атак, прицельно создают коллективы по 20–30 человек. «Это очень дорого — написать такой инструментарий и реализовать такую атаку, а прямой монетизации там нет вообще»,— отмечает господин Ляпунов.

Объекты КИИ

Закон №187 «О безопасности критической информационной инфраструктуры» вступил в силу 1 января 2018 года. К объектам КИИ в нем отнесены сети и информационные системы госорганов, предприятий оборонной промышленности, транспорта, кредитно-финансовой сферы, энергетики, топливной и атомной промышленности. Владельцы критической инфраструктуры должны подключить свои объекты к Государственной системе обнаружения, предупреждения и ликвидации последствий компьютерных атак (ГосСОПКА), созданной ФСБ. Также они должны составить перечень объектов КИИ и отнести их к одной из трех категорий значимости, исходя из того, какой ущерб стране и людям будет нанесен в случае атаки на нее. В результате будет создан реестр значимых объектов. Согласно ст.274.1 УК РФ, если атака нанесла вред объектам КИИ, злоумышленникам будет грозить уголовная ответственность. Сейчас КИИ находится в стадии категорирования. Оно должно завершиться в 2019 году, после чего начнется построение системы безопасности.

По данным Федеральной службы по техническому и экспортному контролю (ФСТЭК), в УрФО более 170 субъектов (владельцев) КИИ, из которых 59 — органы власти и их учреждения. Объектов (информационных систем) на Урале — порядка 1,4 тыс., однако только 15 внесены в реестр.

По данным Свердловскстата, в 2018 году объем обеспечения электрической энергией, газом и паром по УрФО превысил 700 млрд руб., на 3% увеличив показатели 2017 года. Доля УрФО в общероссийском показателе по этому виду экономической деятельности составила 12,7%. В первом квартале 2019 года объемы выросли на 5,8% по сравнению с аналогичным периодом 2017 года — до 220,3 млрд руб.

Проблемы безопасности

По словам Владимира Дрюкова, ключевая сложность обеспечения безопасности субъектов КИИ в том, что для них характерны разные, специфичные для каждого из рыночных сегментов вектора угроз, требующие от центров мониторинга редкой профильной экспертизы. «Необходимо обследовать и проработать модели угроз для технологических сетей и технологических процессов компании, а в этой области как у поставщиков программных продуктов, так и у интеграторов практики крайне мало»,— пояснил он.

С защитой АСУ ТП, по его словам, связана еще одна сложность: «Компании с большой неохотой подключают к мониторингу даже средний уровень инфраструктуры (уровень контроллеров)». На деле многое зависит от того, насколько каждый конкретный заказчик доверяет центру мониторинга, уверен он. «В результате сегодня мы наблюдаем картину, когда сочетание экспертизы в тематиках автоматизированных систем управления технологическими процессами (АСУ ТП) и SOC (оперативный центр безопасности) встречается буквально в 2–3 компаниях. Остальные пока продолжают ориентироваться исключительно на коммерческий рынок, корпоративные сети и нижний уровень (уровень контрольно-измерительного оборудования) сегмента АСУ ТП»,— отмечает господин Дрюков. Другим обстоятельством, осложняющим выявление атак, является малое количество разработанных средств, прошедших промышленную апробацию и способных обнаруживать атаки на ранних стадиях, считает технический директор ООО «Газинформсервис» Николай Нашивочников.

Кибератаки могут привести к авариям на подстанциях

Фото: Олег Харсеев, Коммерсантъ

Кибератаки могут привести к авариям на подстанциях

Фото: Олег Харсеев, Коммерсантъ

В отчете Kaspersky называют и другие проблемы безопасности промышленных предприятий, в частности — не вполне адекватную оценку уровня угрозы. К этому приводит недостаток общедоступной информации о проблемах информационной безопасности промышленных предприятий, относительная редкость целевых атак, направленных на системы автоматизации, излишняя вера в системы противоаварийной защиты и неприятие объективной реальности. Под последним, в частности, понимают отрицание факта доступа в интернет или наличия случайных заражений компонентов АСУ ТП.

Кроме того, важно понимать, что речь идет о стратегических проектах огромной ресурсоемкости, полагает эксперт. По его данным, средняя энергетическая компания — это 1 тыс. объектов по всей стране, каждый из которых требует мониторинга и команды в 30–40 человек для обслуживания. «Это при том, что сейчас даже сервис-провайдеры находятся в условиях серьезного кадрового голода. Поэтому все они трижды думают, стоит ли ввязываться в большой проект и смогут ли они “проглотить этого слона” целиком»,— констатирует эксперт. По данным ФСТЭК, в сфере информационной безопасности в России занято 22 тыс. человек. Однако более 75% этих сотрудников не имеют профессиональной квалификации в сфере информбезопасности, лишь 5–10% прошли переподготовку, остальные имеют базовое образование в сфере ИБ.

Нельзя также не отметить вопросы безопасности интернета вещей (IoT). Участники рынка признают — эта сфера еще плохо регулируется законодательством.

Гарантия будущего

Сервисы и ресурсы организаций ТЭК, как правило, редко имеют доступ в сеть интернет, поэтому при всей интенсивности атак, приходящихся на корпоративный сегмент сети компании, редкие из них заканчиваются успешно, отмечает Владимир Дрюков, тем не менее, разнородность и территориальная распределенность инфраструктуры оставляют тему безопасности по-прежнему актуальной.

По данным господина Дрюкова, существенный объем атак совершается посредством фишинга и/или вредоносного ПО, попадающего в инфраструктуру компаний с почтовыми рассылками, использующими методы социальной инженерии.

«Повсеместная цифровизация предприятия влечет за собой киберриски,— констатирует Алексей Петухов.— Информационная безопасность уже не является отдельно существующей службой. Она входит в общую систему управления рисками на предприятии, помогая автоматизировать и оптимизировать промышленные процессы и делать управление производством более эффективным».

Несмотря на обилие систем защиты, реальная безопасность технологических объектов остается низкой, признает Евгений Гнедин. «Причина во множестве факторов — от неосведомленности и незаинтересованности работников предприятий ТЭК в обеспечении ИБ до низкой эффективности ИБ компании в вопросе противостояния реальным целенаправленным атакам»,— считает он. Для эффективной защиты предприятия ТЭК, по мнению эксперта, мало просто внедрить системы для выполнения требований регуляторов, необходимо построить комплексную систему ИБ, которая гарантированно будет способна своевременно выявить кибератаку и предотвратить критические последствия.