Объекты критической информационной инфраструктуры страны, в числе которых госорганы, банки, промышленные предприятия и телекоммуникационные сети, все чаще становятся целями кибератак, и их число растет из года в год. Одна из наиболее острых проблем, которая сказывается на безопасности IT-контура таких структур,— несвоевременное обновление программного обеспечения и использование зарубежных решений, которые могут иметь уязвимости. Импортозамещение, по словам экспертов, может снизить угрозы, исключив риски технологической зависимости стратегически важных объектов. Но отечественные решения при этом должны соответствовать высоким требованиям в части информационной безопасности.

Фото: Влад Некрасов, Коммерсантъ

Фото: Влад Некрасов, Коммерсантъ

В текущем году рост числа хакерских атак на стратегические предприятия России ускорился, отмечают эксперты по информационной безопасности. К таким объектам относятся госорганы, банки, предприятия оборонной промышленности, объекты транспорта, здравоохранения и др. Злоумышленники, как правило, пытаются завладеть почтой топ-менеджеров предприятий и перехватить контроль над инфраструктурой.

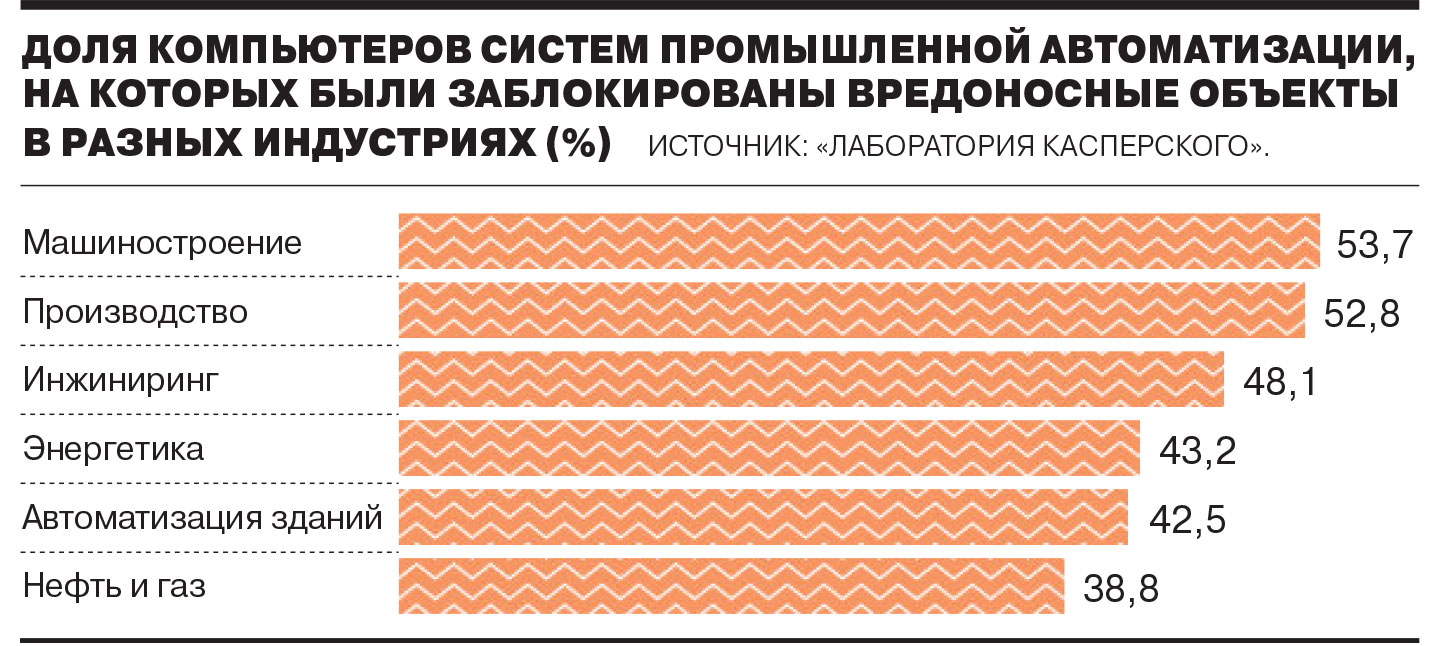

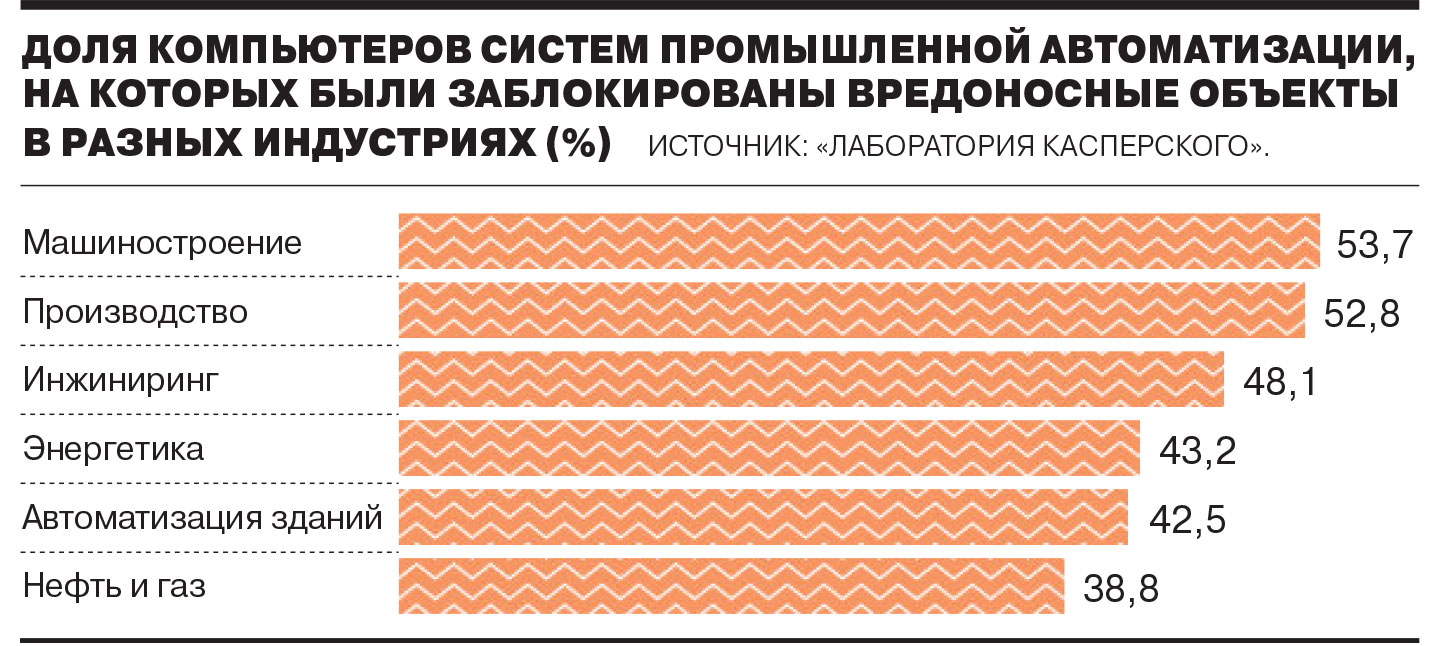

Так, по данным отчета Kaspersky ICS CERT, в первом полугодии 2021 года доля атак шпионского ПО и вредоносных скриптов на компьютеры автоматизированной системы управления техпроцессов (АСУ ТП), которые используются в промышленности, составила 33,8% в мире и 39,4% в России — на 4,8 п. п. больше по сравнению с прошлым полугодием. Такой рост вывел Россию на пятое место среди регионов мира по этому показателю после Африки, Юго-Восточной и Центральной Азии. Всего в первом полугодии компания зафиксировала в системах промышленной автоматизации более 20 тыс. модификаций вредоносного ПО из 5 тыс. различных «семейств».

Все угрозы, по оценке экспертов, увеличились на 4,8 п. п., до 39,4%. Среди исследованных индустрий наибольший процент атакованных компьютеров АСУ ТП зафиксирован в машиностроении (53,7%), а наименьший — в нефтегазовой отрасли. Основными источниками угроз для компьютеров в технологической инфраструктуре организаций остаются интернет, съемные носители и электронная почта.

Госсектор под прицелом

Кроме того, растет число целенаправленных атак. Такие атаки обычно хорошо спланированы и включают несколько этапов: от разведки и внедрения до уничтожения следов присутствия. Как правило, в результате целенаправленной атаки злоумышленники закрепляются в инфраструктуре жертвы и остаются незамеченными в течение месяцев или даже лет — на протяжении всего этого времени они имеют доступ ко всей корпоративной информации.

Так, в сентябре эксперты по кибербезопасности обнаружили новую хакерскую группировку ChamelGang, которая атакует учреждения в десяти странах мира, в том числе в России. С марта под прицел попали отечественные компании в топливно-энергетическом комплексе и авиапроме, как минимум две атаки оказались успешными. Жертвами по всему миру также стали учреждения Индии, США, Тайваня и Германии. Злоумышленников интересуют данные из скомпрометированных сетей, полагают эксперты.

Хакеры маскируют вредоносное ПО и сетевую инфраструктуру под легитимные сервисы. Например, они регистрируют фишинговые домены, имитирующие сервисы поддержки, доставки контента и обновлений Microsoft, TrendMicro, McAfee, IBM, Google и других компаний. Среди инструментов группировки в том числе новое, ранее не описанное вредоносное ПО ProxyT, BeaconLoader и бэкдор DoorMe, то есть лазейка, которая позволяет хакеру получить доступ в систему, выяснили в Positive Technologies.

Ранее, в сентябре, британская компания по информационной безопасности Cyjax обнаружила масштабную атаку против сотрудников госорганов России и соседних государств. Злоумышленники создают сайты, имитирующие вход в электронную почту для чиновников, а данные могут использовать для дальнейшей атаки на ведомства или продажи доступа на теневом рынке. Среди атакуемых организаций — Российская академия наук, почтовый сервис Mail.ru, а также госструктуры десятка стран, включая Армению, Азербайджан, Китай, Киргизию, Белоруссию, Украину, Туркмению и Узбекистан. Компания проанализировала более 50 доменов в рамках этой схемы и выяснила, что они стали появляться еще весной 2020 года.

Годом ранее «Лаборатория Касперского» зафиксировала серию целевых атак на российские организации сферы здравоохранения. По данным компании, весной и в начале лета 2019 года были атакованы до десяти крупных государственных учреждений в южных регионах России. На тот момент экспертам не удалось выяснить, кто стоит за атаками, но они отметили, что атакующие свободно говорят на русском языке, но территориально находятся за пределами страны.

В целом каждая десятая критически значимая информационная инфраструктура (КИИ) в России скомпрометирована вредоносом, обнаружили в «Ростелеком-Соларе». Хакерские группировки находят в софте российских объектов КИИ так называемые уязвимости нулевого дня (то есть неизвестные разработчикам), а затем пытаются взломать почтовые серверы и компьютеры первых лиц компаний и ведомств.

По оценке аналитиков, совершить атаки на их сети сейчас могут даже не слишком квалифицированные хакеры: проблема в том, что более 90% организаций своевременно не обновляют софт. Большинство промышленных объектов, например, работают с прикладными ПО, которые разрабатывались под старые версии операционных систем. Но в целом ситуация уже улучшается, считают эксперты, в том числе из-за изменений в законодательстве.

По ФЗ-187 «О безопасности критической информационной инфраструктуры», вступившему в силу в 2018 году, все объекты КИИ передают информацию об инцидентах в Государственную систему обнаружения, предупреждения и ликвидации последствий компьютерных атак, созданную ФСБ. По закону за несоответствие требованиям регулятора вводится административная ответственность, а если незащищенность КИИ привела к серьезным последствиям, может последовать и уголовная.

Проблема уязвимости

Корпоративные данные — это товар, который всегда был объектом охоты для злоумышленников, но в связи с пандемией и переводом сотрудников на дистанционный режим за последние два года вектор хакерских атак изменился, отметил директор по развитию TrueConf Дмитрий Одинцов. Целью номер один для взломщиков, по его словам, стали персональные устройства сотрудников — слабо защищенные и не подготовленные к новой реальности. «Причин для роста атак хватает: компании игнорируют риски использования незащищенных сетевых подключений, не следят за выполнением регламентов доступа к корпоративным ресурсам, позволяют сотрудникам делиться конфиденциальной информацией и проводить рабочие встречи в публичных онлайн-сервисах. Также нельзя исключать человеческий фактор и банальную невнимательность»,— отмечает Дмитрий Одинцов.

Изначально сети объектов промышленной инфраструктуры создавались закрытыми, но со временем стали появляться соединения с внешними сетями, что снизило их безопасность, объясняет руководитель экспертного центра по промышленной кибербезопасности «Лаборатории Касперского» Антон Шипулин. В целом атаки на подобные объекты могут привести к остановке производства, рискам экологических катастроф и жизни людей.

Сейчас активнее всего растут атаки на промышленность с использованием вымогательского программного обеспечения, и сфера промышленности, по оценке «Лаборатории Касперского», больше других платит выкупы злоумышленникам. Недавний пример — майская атака программ-вымогателей на оператора американского трубопровода Colonial Pipeline. Хакерская атака вынудила Colonial Pipeline перекрыть жизненно важный трубопровод. Злоумышленники также украли данные компании — около 100 ГБ.

Частая проблема — несвоевременное обновление софта, которое необходимо для закрытия уязвимостей, которые могут эксплуатировать хакеры, подтверждает эксперт. Доля зарубежного софта, который может иметь уязвимости, в объектах критической информационной инфраструктуры России все еще велика, и 11 октября Совет безопасности обсуждал эту проблему, рассказал Антон Шипулин. Импортозамещение, по его мнению, может частично решить эту проблему, снизив риски технологической зависимости стратегически важных объектов от зарубежных решений. «Однако важно, чтобы отечественные решения соответствовали высоким требованиям в части информационной безопасности — в противном случае мы не решим проблему, а заменим уязвимый зарубежный софт на такой же, но российский»,— предупреждает он.

Отечественный софт закрывает пробел

В первую очередь защищенность данных определяется правильной корпоративной политикой в отношении информационной безопасности на предприятиях, отмечает Дмитрий Одинцов. «Традиционная особенность российского IT-ландшафта — это большое внимание к информационной безопасности. Отечественные антивирусы, криптографические шлюзы и серверные решения для видеосвязи можно без преувеличения назвать лучшими в мире»,— отмечает эксперт. Точно можно сказать: массовое внедрение таких продуктов в российских компаниях позволило бы минимизировать риски утечки данных даже в условиях удаленной работы, уверен он. Однако стропроцентную защиту от человеческого фактора такие продукты гарантировать не могут, признает Дмитрий Одинцов.

Корпоративные стандарты в отношении информационной безопасности в компаниях и организациях обязательно должны включать в себя долгосрочную стратегию по развертыванию и развитию доверенной, основанной на российских технологиях корпоративной мобильности, отмечает гендиректор компании «Открытая мобильная платформа» (ОМП) Павел Эйгес: «Ведь именно использование личных мобильных устройств в рабочих целях, а все они так или иначе контролируются зарубежными платформами и поставщиками, приводит к существенному увеличению поверхности атаки».

«То, что в повседневной жизни обеспечивает удобство и доступность использования цифровых сервисов, дает злоумышленникам возможность реализовывать атаки с использованием механизмов фишинга, социальной инженерии с утекшей персональной и корпоративной информации с мобильного телефона сотрудника»,— рассуждает Павел Эйгес.

Экспертиза ОМП как компании, которая специализируется на разработке корпоративной мобильной ОС «Аврора», показывает, что внедрение в организациях собственной доверенной мобильной платформы существенно снижает риски, отмечает Павел Эйгес.

Переход на отечественные решения, который уже происходит, позволяет не только исключить целый ряд уязвимостей в КИИ, но и привел к созданию центров компетенции по адаптации продуктов к новым вызовам, отмечает эксперт. «Но это, конечно, не отменяет требований конкурентоспособности и безопасности самих российских решений»,— подчеркивает он. Также важно, что речь идет о сотрудничестве и взаимодействии многих российских компаний, о целых экосистемах, говорит господин Эйгес: «Это объединение уже приводит к отличным результатам в реализованных проектах».